Piratage et photos dénudées : quelles leçons retenir pour éviter le pire ?

Par Didier Pulicani - Publié le

nuesces derniers jours, après que leur anatomie se soit retrouvée affichée au grand jour sur les réseaux sociaux. Pourtant, toutes ces starlettes semblaient s'en remettre aveuglement à Apple quant à la confidentialité de leurs données, jusqu'à confier à Cupertino leurs clichés les plus intimes.

Si l'implication du géant californien reste encore à démontrer, la crainte dépasse aujourd'hui largement le cadre du show-biz. Le petit utilisateur d'iCloud, de GMail ou de DropBox en revient à se demander si le

Cloudest réellement le bon endroit pour y stocker tous ses fichiers.

Ce qui part dans le Cloud ne vous appartient plus

Il faut bien comprendre que derrière le mot Cloud se cachent en réalité des millions de disques durs, situés sur des serveurs (souvent aux USA), et qui appartiennent à des sociétés commerciales. Tout document envoyé sur ces machines peut donc potentiellement être lu, recopié et diffusé par les entreprises en question, sans garantie que ces dernières respectent le droit du pays dans lequel vous habitez. Parfois, certaines conditions d'utilisation (comme celles de GMail) stipulent explicitement que les documents pourront être lus et analysés, en vue -par exemple- de financer le service par de la publicité correspondante.

Affirmer que les données qui partent dans le Cloud ne vous appartiennent plus n'est pas totalement exact, mais vous perdez malgré tout le contrôle sur la façon dont elles sont traitées. Une société comme Apple pourra toujours être inculpée pour défaut de sécurité, mais le problème ne change pas : dès lors qu'une donnée personnelle se trouve sur un serveur distant, il existera toujours un risque qu'elle soit interceptée à un moment donné.

Pour autant, le particulier est lui-aussi responsable de ses données et certains principes de base limitent déjà fortement les risques, c'est ce que nous allons voir par la suite.

Mot de passe, question de sécurité, et identification en deux temps

Il existe aujourd'hui 3 façons de protéger ses comptes de manière efficace :

- l'utilisation d'un mot de passe complexe, avec majuscule/minuscules mélangées, d'une bonne longueur, contenant un ou plusieurs caractères spéciaux et n'étant formé d'aucun mot

courantconstitue déjà une bonne protection. On conseille souvent de ne pas utiliser le même mot de passe partout, mais mieux vaut un bon mot de passe global que des dizaines de mot de passe trop faciles à trouver.

- méfiez-vous de la

question de sécurité. Le nom de votre animal de compagnie, le nom de jeune fille de votre mère ou la marque de votre première voiture sont autant d'éléments faciles à trouver. (Surtout si vous êtes une star et que vous avez confié ce genre d'info à des magazines people...) Privilégiez les questions dont vous êtes le/la seul(e) à connaitre la réponse (famille et amis exclus). Ou alors, plus simple, inventez des réponses (qu'il ne faudra pas oublier)

- Enfin, certains services proposent l'identification en deux temps, une pratique quasi inviolable puisque vous devez alors entrer un code fourni par SMS, le plus souvent. A moins de vous faire voler votre téléphone ET votre mot de passe, il est pratiquement impossible de prendre le contrôle de votre compte. Evidemment, cette méthode peut s'avérer pénible à l'usage, surtout quotidiennement.

Tout est piratable

En 2014, les ordinateurs sont désormais suffisamment puissants pour

craquerrapidement des petit mots de passe, surtout lorsque l'auteur a utilisé des dates ou des mots du dictionnaire. Plus le mot de passe sera long et compliqué, plus il sera long à pirater, mais pas inviolable pour autant !

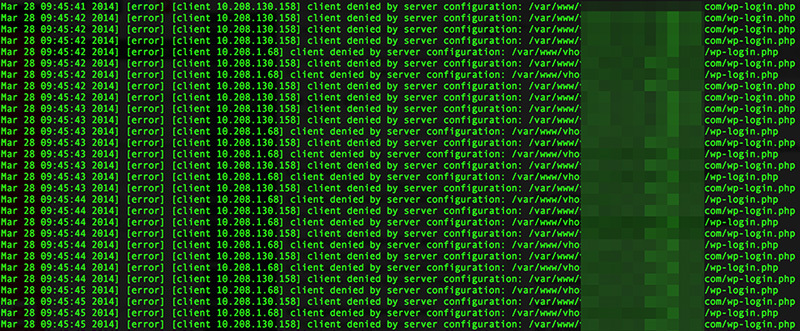

En effet, les techniques dites de

BruteForcen'ont de limite que la capacité des services à les bloquer. Essayer toutes les combinaison permet de trouver la précieuse phrase à coup sûr, ce n'est en fait qu'une question de temps. Il est impossible de lutter contre cette pratique, et le seul moyen (pour Apple, Google etc.) sera de limiter le nombre de tentatives. La fameuse faille autour de

Find My iPhonequi a été évoquée hier reste donc tout à fait d'actualité, puisqu'Apple ne verrouillait pas les (très) nombreux tests possibles pour se connecter à votre compte iCloud.

D'une manière générale, dites-vous bien qu'un pirate qui en a les moyens arrivera presque toujours à ses fins. A partir du moment où les données sont accessibles derrière un login/mot de passe, le risque zéro n'existe pas.

La hiérarchie des données

Cloudsans se poser de question ? Qu'ils s'appellent GMail, DropBox ou iCloud, ces services hébergent parfois des données très sensibles, comme des informations bancaires, photos privées, contacts professionnels, comptabilité, et autres documents légaux... Pour autant, le Cloud peut s'avérer très utile pour accéder à ses contacts, ses photos ou sa musique depuis n'importe où, et leur diffusion incontrôlée ne déboucherait pas sur une issue bien dramatique.

L'abstraction des données numériques brouille en fait un peu les cartes. Lorsque vous faites signer un contrat entre deux grandes entreprises, les documents ne quittent généralement pas le cartable du patron. Avec le Cloud, on prend rapidement l'habitude de placer le même niveau de sécurité de ses photos de vacances que de ses documents professionnels, tous deux sagement rangés dans un dossier disponible sur le même compte DropBox. L'erreur est pourtant là, et si un document est considéré comme

critique, peut-être faut-il se demander si un second chiffrage (par exemple) ne serait pas nécessaire.

Finalement, il faut toujours adapter la taille du cadenas à la criticité du contenu du coffre, c'est le principe même de la hiérarchisation des données.

Faut-il sortir du Cloud ?

Mais derrière la confiance, se cache souvent un problème d'usage. Est-ce que Jennifer Lawrence était réellement consciente qu'envoyer des images via iMessage avait pour effet de placer les photos sur un serveur du Texas ? Que lorsqu'elle crée un

flux de photoavec son compagnon, chaque cliché est lui-aussi sauvé chez Apple et lié à son identifiant ? Et puis, au final, peut-on réellement utiliser un iPhone sans avoir jamais recours au Cloud ?

Le débat est sans fin et il n'y a probablement pas de réponse universelle à cette problématique. Sans forcément sortir du Cloud, il convient d'abord d'en comprendre son fonctionnement pour ensuite, juger au mieux des niveaux de sécurité à lui appliquer.

Et vous, comment utilisez-vous le Cloud ? Donnez-nous vos conseils dans les réactions !