Une faille de "Localiser mon iPhone" à l'origine des vols de photos de stars dénudées ?

Par Arthur de la Brosse - Publié le

Le site The Next Web avance une première hypothèse sur la façon dont les voleurs ont procédé pour se frayer une entrée sur le nuage de leurs victimes. D'après le site américain, une faille au niveau de la fonction

Localiser mon iPhoneaurait permis de lancer des attaques par force brute, autrement dit d'essayer toutes les combinaisons de mots de passe possibles jusqu'à tomber sur le bon code, sans que le propriétaire du compte ne soit averti des tentatives à répétition ou qu'une sécurité ne limite leurs essais. Une fois la clé décryptée, les pirates n'auraient eu qu'à se connecter au compte iCloud de leur cible afin d'y récupérer toutes les informations compromettantes.

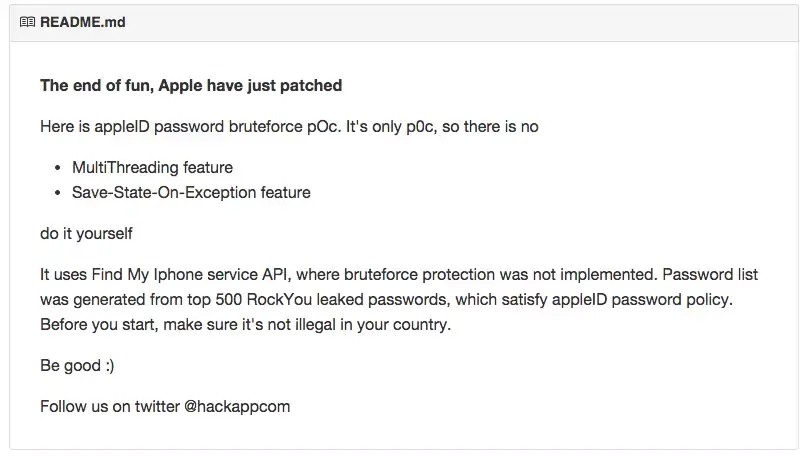

Cette théorie est renforcée par le fait qu'un outil exploitant cette vulnérabilité du service d'Apple ait été récemment publié sur GitHub, avant d'être relayé deux jours plus tard sur le portail Hacker News. De surcroit, la Pomme n'aurait comblé la faille qu'hier en plein milieu de la nuit, juste après que l'histoire ait commencé à circuler sur le web.

Il convient de rappeler que la faille visée par cette affaire ne permettait pas d'accéder librement aux mots de passe des utilisateurs, mais laissait la porte ouverte à un type d'attaque relativement connu, où chaque mot d'un dictionnaire ou d'une base de données est tour à tour proposé jusqu'à ce que le bon terme ouvre l'accès aux données. Ce type d'attaque peut toutefois être mis à mal par l'utilisation de mots de passe complexes, contenant à la fois des caractères minuscules, des majuscules, des chiffres et des symboles, et/ou en activant l'authentification en deux étapes, proposée par Apple depuis quelques mois de renforçant amplement la sécurité des données utilisateur.

Si ce type d'attaque est bien celui employé par les pirates, il est possible que ces derniers n'aient eu en leur possession qu'une seule adresse au départ, et aient pu récupérer celles des autres victimes en accédant aux informations iCloud de leur première cible, le nuage contenant non seulement les photos mais également le carnet d'adresse de son propriétaire.

Une autre hypothèse voudrait, bien que l'outil ait atterri sur GitHub il y a seulement quelques jours, que les pirates aient eu accès au compte de leurs victimes depuis quelques temps déjà, ce qui expliquerait que certaines photos apparues ces dernières heures sur la toile aient pu être supprimées par leur auteur il y a longtemps.

Via